Windows服务器安全配置实战:打造铜墙铁壁

|

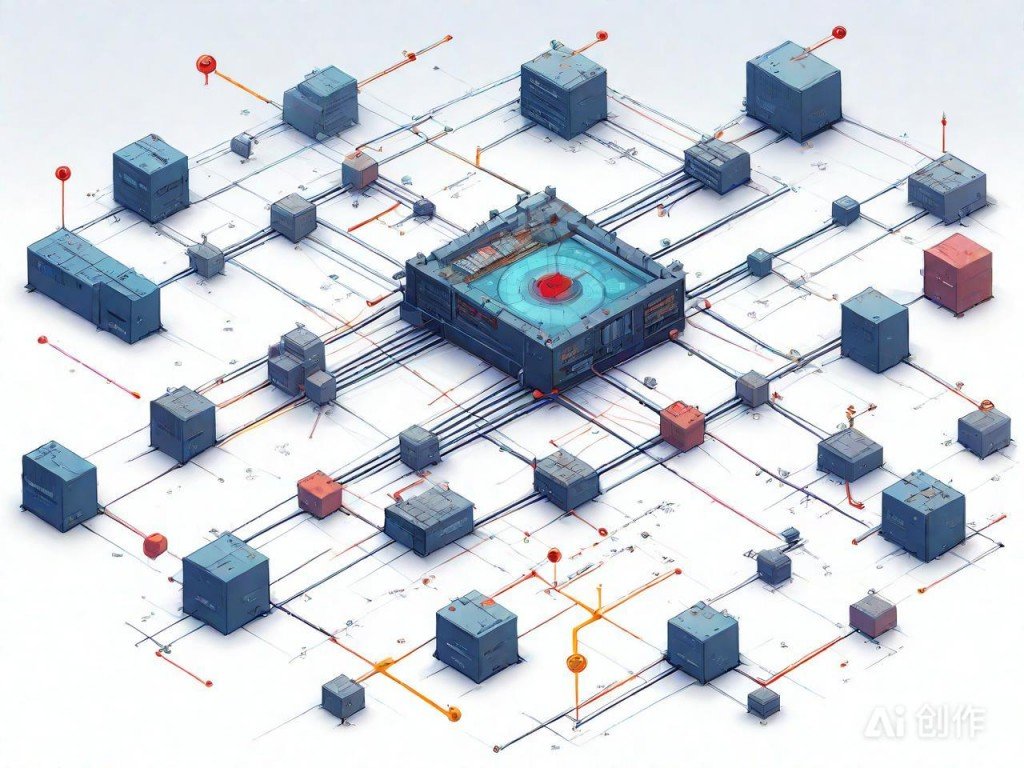

大家好,我是数据湖潜水员,今天带你们潜入Windows服务器的安全深湖,看看如何在实战中配置出一个真正可靠的防御体系。 安全从来不是装个防火墙就完事,而是从系统底层开始层层加固。第一件事,永远是最基本的:关闭不必要的服务和端口。默认安装的很多功能根本用不上,比如Telnet、FTP、SNMP等,不仅占用资源,还可能成为攻击入口。用sc config或组策略关闭它们,才是第一步。 接下来是账户策略,别让“Administrator”账号裸奔。改名是必须的,密码策略也要严格,至少12位、包含大小写、数字和符号,密码历史保留24次以上,防止用户来回切换旧密码。

2025建议图AI生成,仅供参考 Windows自带的防火墙其实很强大,很多人却忽视了它的高级功能。入站默认拒绝,出站按需放行,结合IPSec限制通信范围,能有效阻断横向渗透。记得启用日志记录,关键时刻能帮你找到攻击路径。 更新管理不能松懈,但也不能盲目打补丁。建议搭建WSUS服务器统一管理更新,测试通过后再推送到生产环境。别忘了启用自动更新的日志审计,确保每台服务器都处于最新状态。 审核策略是隐形的守护者。启用账户登录、对象访问、策略更改等关键事件的审核,配合事件查看器定期检查,能第一时间发现异常行为。别小看这些日志,它们是事后溯源的黄金线索。 最后是远程管理,RDP是攻击者的最爱。更改默认端口、限制登录IP、启用NLA、设置账户锁定策略,这些都只是基础操作。更进一步的做法是使用跳板机加多因素认证,把攻击面压到最低。 Windows服务器的安全配置不是一锤子买卖,而是一套持续优化的机制。记住,没有绝对的安全,只有不断逼近的防御深度。 (编辑:站长网) 【声明】本站内容均来自网络,其相关言论仅代表作者个人观点,不代表本站立场。若无意侵犯到您的权利,请及时与联系站长删除相关内容! |